| 摘要:备受期待的威瑞森《2016数据泄露报告》(DBIR)终于出台。今年的报告在67家贡献合作伙伴支持下编译完成,包含了对82个国家,超过10万起安全事件和2260起已证实数据泄露事件的分析。 |

备受期待的威瑞森《2016数据泄露报告》(DBIR)终于出台。今年的报告在67家贡献合作伙伴支持下编译完成,包含了对82个国家,超过10万起安全事件和2260起已证实数据泄露事件的分析。

虽然业内几乎每天都会有只服务自身的报告和调查数据涌现,威瑞森的年度DBIR依然是一份必读报告,还有火眼旗下曼迪安特的《M-Trends》和其他极少数安全公司的年度报告也颇值得一看。

不过,即使被认为是必读物,对长期关注业内趋势和整体威胁态势的人而言,今年的DBIR并没有包含太多惊艳之处。但报告本身及其结论还是很重要的。

毫无意外,威瑞森及其合作伙伴在2015年调查的大量数据泄露事件中表示,人的因素是其中最弱的一环。

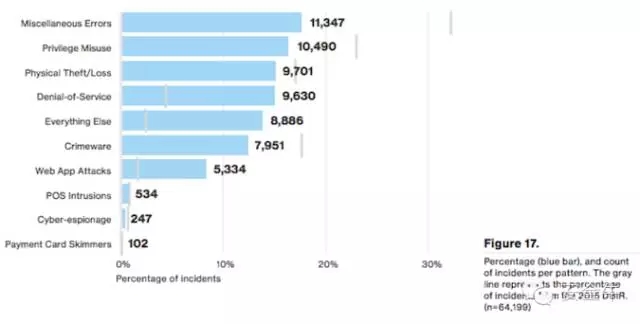

网络罪犯在依靠诸如网络钓鱼之类熟悉的攻击模式的同时,一直持续利用着人类的本性弱点。今年的报告中,公司终端用户的各种小失误,占据了安全事件根源榜首位置。

这些多种多样的用户失误包括不恰当的公司信息丢弃、IT系统的错误配置,以及遗失和被盗的笔记本、智能手机等公司资产。此类失误中26%都涉及敏感信息误发行为。可以说,今年报告的所有发现,归根结底都指向了一个共同的主题——人的因素。虽然在信息安全研究和网络检测解决方案及工具方面有了长足的进步,我们却依然见证着十几年前就熟到不能再熟的那些错误一犯再犯。简直不能忍!

登录凭证让入侵变得如此轻松

在2260起已证实数据泄露事件的分析过程中,可以确定,63%都涉及到弱口令、默认口令或被盗口令。

弱口令、默认口令或被盗口令的利用问题不是什么新鲜事,一点都不前沿,也不令人着迷,但确实有用。静态身份验证机制从来都是攻击目标。从信息安全角度出发的密码猜解,至少从莫里斯蠕虫开始就有了,并且进化到了像狄厄(Dyre)和宙斯这类能捕获击键动作的主流恶意软件。

另外,93%的案例中,攻击者只需要几分钟就能攻破系统。而公司企业却需要数周乃至更长的时间才会发现自家防线早已破洞——而且通常是客户和执法机构敲响的警钟,而不是他们自己的安全措施发出警报。

报告囊括的领域很庞杂,鉴于每个安全从业人员都应该自己读读这份报告,此处就仅列出几条必知亮点了。

零日漏洞使用不频繁——尽管利用零日漏洞的高级攻击很能抓人眼球,威瑞森却发现大多数攻击利用的还是补丁早已推出数年却依然没被打上的那些已知漏洞。成功漏洞利用案例中,仅前10位已知漏洞就占据了85%的份额。

Web应用攻击是痛点——Web应用攻击总计5334起(另外19389起伴随有衍生动机),其中908起造成了数据泄露。95%的已证实Web应用数据泄露都是出于经济原因。更大的复杂性,包括Web应用代码和其下的业务逻辑,以及作为通向存储器或进程中敏感数据的跳板潜力,都让Web应用服务器成为了攻击者的明显标靶。

网络钓鱼依然是主要攻击手段——由于是特别有效的技术,还能为攻击者提供诸如快速渗透和精准定位之类优势,网络钓鱼长盛不衰,甚至有所增长。

移动设备和物联网是未经证实的攻击方法——就如去年的DBIR报道,移动设备和物联网攻击在今年的企业攻击中依然几乎踪影全无。

那些期待今年曝出移动设备攻击令人跪服,或物联网攻击杀人无数的人,大概会比较失望。使用此类技术作为企业攻击手段的现实例子依然匮乏。不过,移动和物联网威胁不应该被忽视,依然需要纳入风险管理决策考虑过程中。概念验证例子都是真的,影响移动和物联网设备的大规模数据泄露发生只是时间问题。这意味着公司企业应继续保持对智能手机和物联网设备防护的警惕性。

三步攻击法的兴起——网络罪犯频繁重复使用一种“三步攻击法”:

发送网络钓鱼电子邮件,内含指向恶意网站的链接,或恶意附件;

下载恶意软件到目标PC,建立突破桥头堡,为后续针对敏感信息的进一步恶意软件铺路;

利用窃取的凭证进行进一步攻击,比如,登录到网银或网购第三方网站。

威瑞森数据泄露报告事件

在可行性建议方面,威瑞森团队列出了以下可大幅减小风险界面的招数:

了解自身行业内最遭受的攻击模式;

自身系统和其他应用,比如流行社交网站,采用双因子身份验证措施;

及时打补丁;

监测所有输入:审查所有日志以帮助发现恶意行为;

加密数据:如果被盗设备是加密的,攻击者读取数据就难得多;

培训员工:在公司内培养安全意识是非常关键的,尤其是在网络钓鱼攻击盛行的现在;

清楚自己的数据,做好相应的保护,同时对可访问数据的人员加以限制。

今年的报告再一次表明,根本没有什么不可渗透的系统,但即便是最基础的防御措施,也经常能够挫败网络罪犯挑软柿子捏的意图。

事实上,威瑞森自己也是数据泄露的受害者。据称,有攻击者利用该公司网站的漏洞盗走了150万客户的资料。

这份85页的2016DBIR包含了统计数据、事件概览和你能挪给自家安全团队用的一些可行性建议。安全公司领导者一定要仔细解读这份报告,并鼓励员工也看一看。威瑞森网站上放有报告的摘要和完整版文档(PDF),不用注册就可获取。

责任编辑:DJ编辑

评论表单加载中...

评论表单加载中...