| 摘要:2015年11月起,南非第一国家银行就在与垂涎金钱的网络罪犯做斗争。 |

2015年11月起,南非第一国家银行就在与垂涎金钱的网络罪犯做斗争。

2015年11月,南非第一国家银行收到了来自 Armada Collective 的勒索邮件,跟着就是一波戏弄性质的洪水攻击,类似某种能力证明和攻击宣言。

银行官方没有退缩。Radware最近发布的《全球应用&安全》调查报告称,勒索邮件是在下班时间发送到公司一个无人看顾的邮箱中的,银行在官员发现该邮件前就检测并缓解了试探洪水攻击。因为有混合DDoS缓解解决方案,洪水攻击没有产生任何影响,并被快速转移到清洗中心进行清除。

报告揭示:勒索攻击是如今最普遍的威胁——从2015年的25%增长到2016年的41%。是什么推动了如此巨大的增长?网络勒索可成为暴利“行业”。这种形式的勒索比以往更快、更简单、更便宜,留给受害者的响应窗口时间非常短,一晃眼就可能要承受系统中断、运营停滞的惨痛损失。

今时今日的勒索邮件攻击不同于普通勒索软件,可将公司数据当做人质,不见赎金不放数据。

一名网络架构师在报告中解释称:因为银行地处南非,与世界其他地方区隔开来,这就既蕴含了公司保护自己的能力(比如在转移攻击流量上的延迟),又限制了攻击者使用大规模攻击的能力;黑客在南非甚至搞不到半TB的流量。

试探攻击可能有300MB的流量。作为安全预防,受到洪水攻击和接到勒索邮件时,会在勒索截止日前,将网络流量导引到DDoS缓解厂商的清洗中心。执行勒索攻击的黑客应该会看到流量被转移,也就明白了发起试探攻击没有效果。

该银行也认为,自己向 Armada Collective 及其他勒索团伙发送了一个信号。“通过采取强力决定性行动,向黑客发出我们不会成为受害者的信息。”

2016年4月,该银行收到声称来自蜥蜴小队的勒索邮件,通过当地一个银行风险管理协会,确认是模仿犯而已。因为是恶作剧,该银行决定不转移流量,不过,他们确实受到了小型试探攻击,依赖Radware的应急响应团队进行了处理。

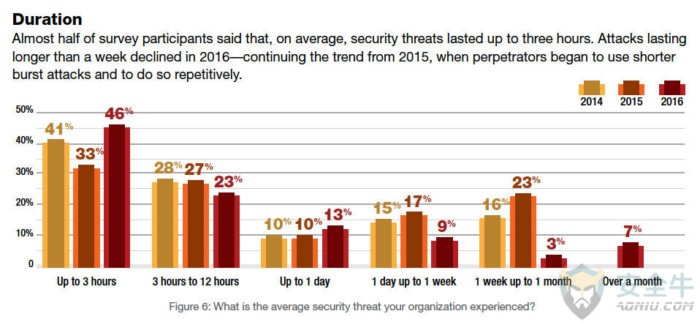

2016年起,攻击方法开始多样化,第一银行经历了四倍于过去的瞬时攻击井喷。同时,持续时间超过1小时的攻击在减少。趋势似乎在渐渐转向“打了就跑”的短时攻击。

但也不是所有的攻击都是瞬时攻击。2016年9月,该银行受到了一次较小型的攻击(2G-3Gbps),但持续时间长达4个多小时,且渐进发展几个阶段。银行官员注意到其中一些攻击是ping攻击。他们经历了16000个SYN连接的攻击(在南非已算相当大了),最后是靠内部DDoS防护应用缓解的。

在半SYN攻击后,HTTP洪水随之而来,源头约有2000个。当然,也被成功缓解了。不过,该银行对完全HTTPS洪水就束手无策了。

加密攻击,昭示出必须拥有专门的防护措施,来针对利用SSL标准绕过安全控制的攻击方式。通常情况下,该银行面对的是UDP分片攻击后跟着DNS反射攻击。那次案例中,却是被典型的SSL攻击袭击。

一般的SSL攻击每波只持续3-4分钟,一波紧跟一波密集发动。但那次的攻击持续了1.5小时,攻击消耗掉的计算资源给银行的防御系统造成了巨大压力。该银行产生了太多响应负载,将其外出连接逼近了上限,三倍于平时吞吐量。

经验教训

2016年见证了勒索威胁的爆炸式增长,衬托得其他类型的网络攻击都不显眼了。调查中,56%的公司都报告称自己是网络勒索的受害者,41%将勒索列为自身面临的最大网络威胁(2015年数字为25%)。可以从南非第一国家银行的案例吸取一些经验:

1. 限速分析加上行为分析的好处

过去,该银行测试了一个利用限速技术的DDoS缓解解决方案,发现使用行为分析能提供很大的优势。因为不会封住合法流量,行为分析使第一国家银行得以维持其服务水平。

2. 时间对缓解的重要性

通过拥有实时发展攻击特征码的能力,该银行能够在20秒内缓解攻击。

主要威胁

Radware发现了几个勒索型DoS攻击的主要执行团伙:

Armada Collective:或许是知名度最高的网络犯罪团伙。他们喜欢在发送勒索通知时顺带一次示威攻击,索要赎金一般在10-200比特币(约$3,600-$70,000)。只要超过支付时限,受害者的数据中心就会被超100Gbps的流量淹没。

明显的模仿犯开始冒用 Armada Collective 的名号;一个早期策略曾尝试向3家希腊银行勒索720万美元。

DD4BC:这个犯罪团伙的名字就是“为比特币而来的分布式拒绝服务”,2014年年中开始发起比特币勒索活动。最开始针对在线博彩行业,此后DD4BC将目标范围扩大到金融服务、娱乐和其他知名公司。

ezBTC Squad:该网络犯罪团伙没有使用常见的邮件消息,而是用推特作为投递其RDoS(勒索拒绝服务)的手段。

Kadyrovtsy:以车臣Kadyrov政权精英力量命名,是最新冒头的RDoS团伙,最近刚刚威胁过两家波兰银行和一家加拿大媒体公司。该团伙甚至还发动了一次15G-20Gbps的示威攻击来证明其能力,就像 Armada Collective 一样。

RedDoor:2016年3月第一次发动攻击。行动模式比较标准,就是用匿名电子邮件发送勒索消息,索要3比特币。受害公司只有24小时可以转账给某比特币账户。

小心模仿犯:模仿犯加重了RDoS麻烦。这些人发出虚假勒索邮件,希望能用最小的付出获得快钱。识别虚假勒索邮件有几条建议可供参考:

评估赎金要求:Armada Collective 通常索要20比特币。其他勒索活动也在这个数量上下。虚假勒索通常赎金额度不定。事实上,低赎金索要信很有可能就是虚假勒索,希望他们的价格足够低,让受害者愿意支付而不是去寻求专业帮助。

检查网络:真黑客通过在发出勒索通知的同时进行小型攻击,来证明自己的能力。如果网络活动发生改变,勒索信和威胁就可能是真的。

看看组织结构:真黑客是组织良好的。而假黑客,连网站都没有,也没有官方账号。

考虑目标:真黑客倾向于攻击一个行业内的多家公司。假黑客就没那么专注,逮谁给谁发勒索信,希望能赚点外快。

责任编辑:DJ编辑

评论表单加载中...

评论表单加载中...