| 摘要:HPE的《2017安全运营状态报告》揭示:82%的安全运营中心(SOC)都没有运行在最佳成熟度,没有达到业务目标。 |

HPE的《2017安全运营状态报告》揭示:82%的安全运营中心(SOC)都没有运行在最佳成熟度,没有达到业务目标。

HPE(惠普企业)在2017年1月17日发布了其《安全运营状态报告》,提供了SOC运营优劣的分析。其中最醒目的发现,就是82%的SOC都没有处于最佳成熟度水平,对限制风险和保护业务运营助益不大。

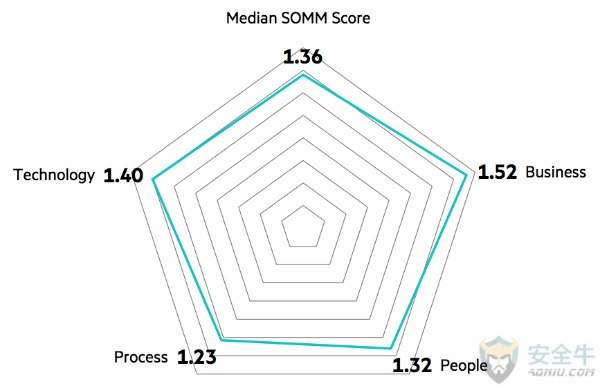

该报告是第4期HPE年度安全运营状态研究的报告,在对183个SOC进行评估的分析基础之上构建而成。HPE了解SOC状态的核心方法,就是安全运营成熟度模型(SOMM)。

SOMM采用5分制来衡量SOC成熟度

HPE企业安全产品专业服务全球副总裁马特·施瑞纳说:“不到1分,表示SOC还没有恰当地记录其过程和规程。与之相对,5分则表示归档记录得非常好,而且非常严格。”

但是,尽管5分已经是最高的SOMM评分,它实际上并不是大部分需要SOC具备灵活性的公司的正确分数。如果某公司负责卫星网络或军事防御系统的安全,5分可能是适合的,因为精准是个重要的属性。HPE建议一般公司企业寻求一个在3到4分之间的SOMM得分,兼具规程与灵活性。

报告中指出:27%的SOC都没有达到1分的SOMM标准。有些企业觉得自己拥有SOC,但往往不过是几个人凑一起,而不是一个训练有素有章可循的团队。

更大的问题是,82%的SOC都没有达成业务目标。

有效的SOC,不是安全人员因为喜欢研究最新安全威胁而做的事情,应该是寻求保护业务的特定方面。

很多SOC从边界安全监视任务开始,按统一的方式管理防火墙和入侵检测系统。

但今天的攻击者已经远远不限于边界攻击了,他们演变得更为复杂,仅靠边界防护远远不够。

简单地搜寻漏洞和潜在漏洞,同样不是成熟SOC的正确方式。报告发现,有些企业有大量数据有待筛查,大海捞针似的查找攻击指标(IOC)。

筛查很有价值,很重要,但还不够。实时监视也是必要的。

实时监视也检测不出所有威胁,HPE建议成熟的SOC采纳筛查和监视两种技术来检测潜在威胁。

HPE还建议企业对SOC的度量,从IT度量标准转变到更为业务相关的标准上。比如说,IT指标通常包括被防火墙封锁的对象数量、检测到的病毒数量等。

这些指标在图表中看起来挺好,但对管理业务风险而言毫无意义。能捕捉到对部分业务的特定攻击的实际检测数量,才是有效的业务度量标准。

举个例子,一个有用的业务度量标准,就是追踪雇员潜在未授权动作的数量。

虽然SOMM得分尚不能完全反映,开发运维模型和安全之间的交集也越来越多。HPE有独立的安全开发运维顾问团队从事这方面工作。

综合近5年的技术、流程、人员、业务数值所得出的SOMM得分

今天的SOC就是处理网络防御计划相关的人、过程和技术组件的。安全开发运维适合应用安全,而应用安全在今天已经是一个完全不同的领域了。

比如说,如果某应用扫描技术发现了一个漏洞,主管更偏向看到通过SOC的某种形式的协同。也就是说,SOC里工作的安全分析师常常具备网络安全背景,而不是应用专家。有些企业正试图将他们的SOC和应用安全团队捏合到一起以帮助限制风险。

很多数据泄露发生在应用层,而安全支出尚未铺开到应用层。不过,情况开始有所转变。我们可以看到有企业领导层开始询问该怎样以协同工作的方式整合安全了。

责任编辑:DJ编辑

评论表单加载中...

评论表单加载中...