| 摘要:安全——毫无疑问是一个永恒的话题,尤其是随着互联网应用的普及,在越来越互联的今天,一台与互联网完全隔绝的服务器基本上也是“无用”的。 |

安全——毫无疑问是一个永恒的话题,尤其是随着互联网应用的普及,在越来越互联的今天,一台与互联网完全隔绝的服务器基本上也是“无用”的。如果说互联网是一个公共的空间,服务器则就是相应用户的自留地,它是用户自身应用与数据面向互联网的最终门户,也将是企业应用最关键的安全命脉——很多安全话题看似与网络相关,但这些来自于网上的入侵最终的目标则都是获得服务器的主管权。

也正是出于这样的认识,越来越多的企业开始更加关注服务器外围乃至数据中心网络的安全防护,比如更严格的服务器访问管理、更先进的防火墙、更智能的入侵检测、更全面的行为分析等等。但正所谓“日防夜防,家贼难防”,又有多少人会考虑到来自服务器内部的“天生安全缺陷”呢?

服务器由内至外的先天安全缺陷

很多时候,看似铜墙铁壁的防护,都禁不住来自内部的轻轻一击。就好比,在足球场上,就算你的后卫再强,也架不住守门员自摆乌龙,ICT设备也是如此。

我们经常听到的,产生重大破坏后果的安全事件,大多是与木马相关的,而所谓的木马就是通过用户有意无意间的操作,而明目张胆的将贼请进家,并在家里开了一个貌似已经获得用户授权的后门,对此,很多安防系统也就无能为力了。比如前不久流行的一个木马骗局,手机上收到一条短信:“你的老婆(老公)在外面有人了,以下就是相关视频的URL,点击观看”,如果点击了短信中的URL,也就为木马敞开了大门,接下来就是你手机上的绝密安全信息(比如微信账号、金融账号等),会源源不断的发送给木马的持有者。

服务器也是如此,如果已经被植入木马,那么外围再安全的防护也于事无补。当然,不断加强的外围防护也正是意在将木马拦在数据中心之外,包括在服务器本地部署的安全软件,近几年清除操作环境(包括虚拟环境)中安全隐患的能力也在不断加强。可是,如果这个后门是服务器硬件本身先天就具备的,外围的守护者,不管是防火墙还是防护软件,也只能干瞪眼了。

服务器先天安全缺陷从何而来?

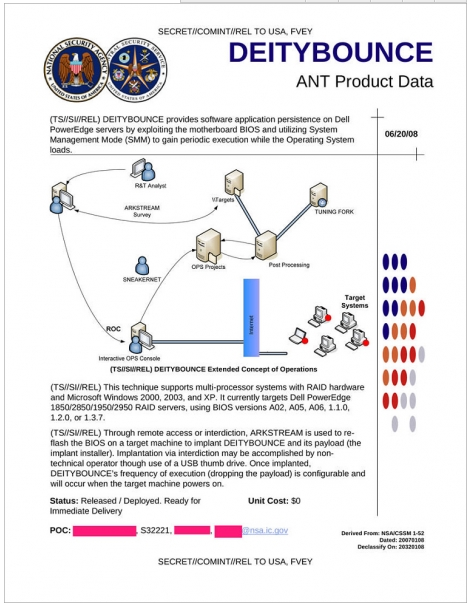

服务器上会有先天的“后门”?可能在很多人看来,这个问题有点不可思议。不过2013年12月29日,德国《明镜》周刊网络版所发表的一篇文章则给了我们一个有力的证明。

这篇文章的内容主体是披露了一份来自美国国家安全局(NSA,National SecurICTy Agency)内部的50页“产品目录”,这个并非是NSA的日常采购产品清单,而是NSA下属的特定入侵行动办公室(TAO, Tailored Access Operations)用于在相关主流ICT设备中植入后门的特殊产品,这些产品的开发者是高级网络技术部门(ANT,Advanced Network Technology),这部门可以认为是NSA所组织的专业网络黑客部门,专门研制用于在网络、服务器等ICT设备中植入后门的软硬件产品。

本次披露的产品类别涉及到防火墙、路由器、无线局域网、射频网络、USB等,在这份目录清单中,ANT为每款产品均起了名字,并简要介绍了其原理,最后给出了相关的价格以及目前的研发与部署状态。

ANT目录中针对Dell PowerEdge服务器的BIOS产品

ANT目录中针对HP ProLiant DL380 G5服务器的BIOS产品

在服务器类别中,我们可以看到Dell的PowerEdge与惠普的ProLiant DL380 G5赫然在列。而入侵的手段则都是从系统的BIOS入手。需要指出的是,披露这份报告的文章是在2013年年底发布的,但这份产品目录则是2008年的,相关涉及的服务器产品,目前也早已淘汰,可谁也不知道这7年之后的今天,ANT又做出了哪些新的入侵产品,植入了哪些现有的服务器里。

《明镜》周刊就此评论到:ANT不仅制造监控硬件,同时也开发专用软件。ANT的开发者很喜欢将恶意代码植入计算机的BIOS中。BIOS位于计算机主板,当计算机开机时将被最先加载。这样做能带来许多优势:被感染的PC或服务器能正常工作,因此防病毒软件和其他安全软件无法探测到恶意软件。即使被感染计算机的硬盘被完全清空,操作系统被重新安装,ANT的恶意软件仍可以继续发挥作用,在新系统启动时自动加载。ANT的开发者将其称作“留存”,认为这种方式能帮助他们获得永久访问权限。

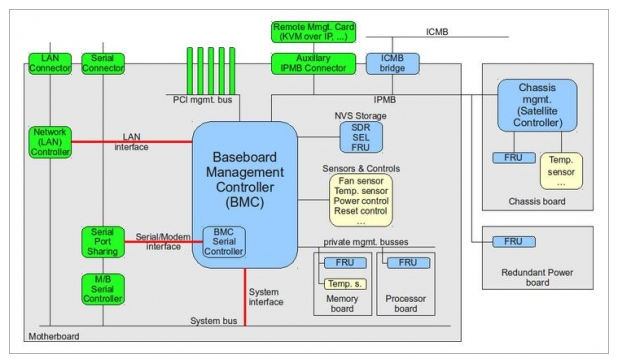

而服务器内部的另一个隐患则在于每台服务器必备的基板管理控制器(BMC,Baseboard Management Controller),这是一个特殊的处理器,用来监测服务器中相关组件的物理状态,比如I/O接口、I/O总线、CPU温度、电源状态、风扇转速等,配合智能平台管理接口(IPMI,Intelligent Platform Management Interface),以便于管理员更好的进行服务器的运维,包括服务器本地和远程诊断、控制台支持、配置管理、硬件管理和故障排除等。显然,如果BMC出现漏洞也将近同于BIOS的失陷。

IPMI 2.0的架构组成,BMC是关键的一环,掌握了BMC,也就对服务器内部一览无遗

而在现实中,就出现了类似的BMC隐患,有些厂商的服务器存在BMC不经过鉴权访问的风险,而有些厂商的服务器的BMC则存在的安全漏洞,入侵者可模仿合法用户,查看用户记录及执行事务。而最近工信部发现M国某芯片厂家的BMC 管理芯片存在安全漏洞,会窃取用户数据向外发送,并且无法关掉或屏蔽。

如何避免服务器的先天安全缺陷?

明白了服务器内部安全隐患的要点,以及美国国家安全局的种种手段,不难体会到中国强调的“安全、可控”的必要性。而对于最终的用户,在挑选服务器时,也应该在相关方面予以重视。

简单来说,服务器内部的先天安全缺陷主要就来源于BIOS与BMC,在这两个方面入手,尽量能做到知根知底,则可以最大限度杜绝最基础的安全隐患。

说到此,不能不提一下中国的华为,这家一直主张自主创新、自主研发的ICT厂商,在服务器领域也坚守着这一原则,这也使其在服务器基础安全层面体现出了与众不同。

首先,华为创新研发BMC 芯片及配套软件,消除了BMC安全隐患。此外,华为还开发了RAID控制器、SSD主控、I/O控制芯片(单芯片、针对FC、iSCSI、FCoE存储接口,支持TCP /iSCSI /FCoE /RDMA协议加速)以及QPI节点控制器(用于英特尔至强E7平台8路以上服务器的架构扩展,最高可实现32插槽设计)。

这些与用户数据直接打交道的芯片全部由华为自主研发,从而也在根本上排除了国外产品可能的后门植入,就算ANT想在华为平台上做手脚,难度也会大大增加。

其次,在服务器的底层软件平台上,华为也在BIOS和管理软件开发方面布以重兵,把去除软件黑箱化作为目标:

系统管理软件 eSight 和服务器单板 BMC 管理软件 iBMC 已经实现了代码100%自研

BIOS 软件实现了100%的源代码可见,华为购买全部源代码,并进行二次代码开发,不存在二进制库文件、封装文件、嵌套文件等不可见源码的“黑箱”。

由上文可知,通过恶意代码驻留BIOS,是服务器安全风险的核心关键点。由于华为的BIOS源代码100%可见,并且不在美国NSA的势力范围之内,安全风险也就大为降低。

综上所述,当我们越来越重视企业ICT系统与整体架构的安全性时,除了必要的更坚固的外围保护,服务器内部的安全因素,也必须引起更高的重视,否则有可能极大的损害企业在安全保护上的投资效益。这其中,《明镜》周刊所披露的ANT产品目录无疑给了我们很大的警示——尽量的在服务器关键性组件上实现自主可控,显然是必要的,而在这方面,华为服务器确实为我们提供了有益的参考。

责任编辑:DJ编辑

评论表单加载中...

评论表单加载中...