| 摘要:即便一台物理隔离的PC被恶意软件感染,如何与这台PC通信还是一个几乎无法解决的问题。 |

即便一台物理隔离的PC被恶意软件感染,如何与这台PC通信还是一个几乎无法解决的问题。

网络犯罪分子通过精心构造的鱼叉式钓鱼攻击,设法感染了 Contoso Ltd 公司设计部门的一台主机,现在需要与这台主机秘密的取得联系。问题是,Contoso的网络防御系统非常坚固,与恶意软件的通信会被检测出来。

为了躲避检测,因此犯罪分子需要一个不在该公司安全系统(超级钢铁卫士墙盾 2300,配合“军事级”双重数据防泄漏保护技术)监控范围内的通道。

他们考虑了几种可能的秘密通信方式,如无法听到的音频,调制后的光波,甚至是硬件热操作,但要么过于复杂,要么成本太高,这些方法均无法落地。

正在手足无措之际,一名犯罪分子突然想起一篇名为《哇塞,我想我扫描了一个恶意软件》的安全论文(论文地址:https://arxiv.org/pdf/1703.07751.pdf)。这篇论文于本月初,由以色列两所大学(肯定有本古里安)的研究人员发表。

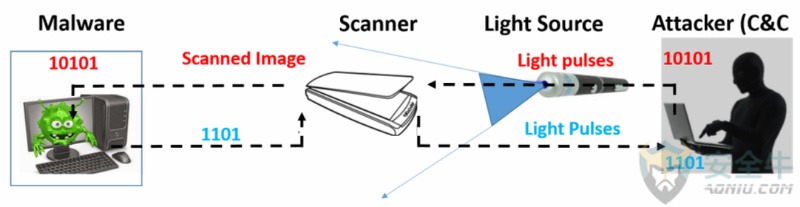

信息流

另外两名犯罪人员起初还有些怀疑,但稍作了解之后,便急于尝试一下,尤其是在他们知道这种技术可以用无人机来实现的时候。他们都是无人机爱好者。

这种技术需要在被感染恶意软件的计算机网络中,有一台扫描仪,而且要靠近窗口。然后利用激光或红外线照射扫描仪,让其输出包含命令序列的数字文件。

使用外部光源进行攻击

攻击过程:

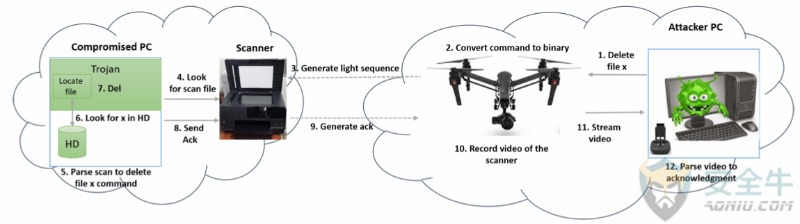

感染恶意软件的主机在使用扫描仪时,犯罪分子使用无人机,在窗外向扫描仪发射包含命令序列的二进制编码光线,扫描仪的传感器接收信号后,回传给被感染恶意软件的主机,主机接收命令并执行。

这种信号的发送速度为50毫秒比特,发送一个“d x.pdf”的命令需要花费3.2秒钟,作用是删除一个pdf文件。

整个攻击过程似乎是无懈可击了,这三名“网络犯罪分子”做了好几天的准备工作。但是在最后阶段,其中一人忽然想起,扫描仪在接收信号的时候,盖子至少需要部分打开,否则光线无法照到扫描板上,自然也就无法起作用。

于是,这场攻击计划以失败而告终。三名“犯罪分子”被硅谷一家无人机初创公司聘用,这家初创公司的业务方向是:

渗透测试。

责任编辑:DJ编辑

评论表单加载中...

评论表单加载中...