| 摘要:工信部在《关于促进网络开放共享 推动5G异网漫游的实施意见》中指出:“坚持科学实用、适度超前、厉行节约,引导电信企业建立健全异网漫游合作机制,合理制定5G网络规划,避免重复建设。” |

5G网络建设是我国新型基础设施建设的重要组成部分,党中央多次作出重要指示批示,提出要加快5G网络等新型基础设施建设。工信部在《关于促进网络开放共享 推动5G异网漫游的实施意见》中指出:“坚持科学实用、适度超前、厉行节约,引导电信企业建立健全异网漫游合作机制,合理制定5G网络规划,避免重复建设。”

5G异网漫游可以最大限度地利用已建成的5G网络为更广泛的用户群体提供服务,对贯彻落实党中央关于加快我国5G新型基础设施建设,促进5G网络开放共享,减少5G网络重复建设,集约高效地实现5G网络覆盖和业务发展具有重要意义。5G异网漫游安全是5G异网漫游业务顺利开展的重要保障,本文首先介绍了5G异网漫游组网架构、漫游互通接口及安全防护边界代理SEPP安全功能,然后分析5G异网漫游安全风险,最后从部署实施层面提出了相应的安全防护对策与建议。

5G核心网异网漫游架构

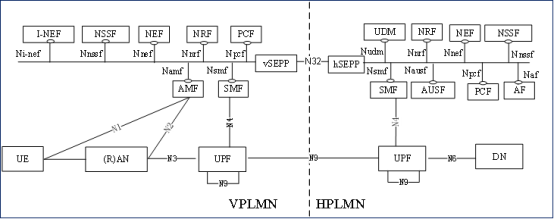

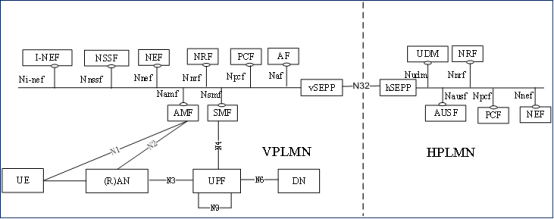

5G核心网漫游是指在独立组网(SA)方式下,在漫游区域内,归属网络方用户通过接入拜访网络方5G网络的方式使用5G业务。5G核心网漫游运营商双方的5G接入网、核心网独立建设和管理,用户独立管理。5G核心网漫游主要有两种组网方式,即归属地路由(HR,Home Routed)和漫游地路由(LBO,Local Breakout)。归属地路由方案如图1所示,用户面业务流回到归属地UPF接入DN。漫游地路由方案如图2所示,用户面业务流通过漫游地UPF接入DN,不需要归属地网络协助处理。漫游地路由方式虽然具备用户数据传输路径短的优点,但是无法进行拜访地和归属地之间的计费对账,并且归属地无法了解漫出用户状况。

图1 归属地路由组网架构

图2 漫游地路由组网架构

5G核心网异网漫游优选归属地路由方式,漫游用户的业务数据回到归属网络,用户业务由归属网络处理,向用户提供业务。拜访运营商和归属运营商在各自信令面网络边界部署SEPP,实现信令面数据转发等功能,媒体面通过UPF进行互通,实现用户面数据转发功能。漫游互通设备SEPP和UPF之间可以通过边界网关(BG)进行对接,拜访运营商和归属运营商网可在网络边缘部署防火墙设备。

5G核心网异网漫游互通接口

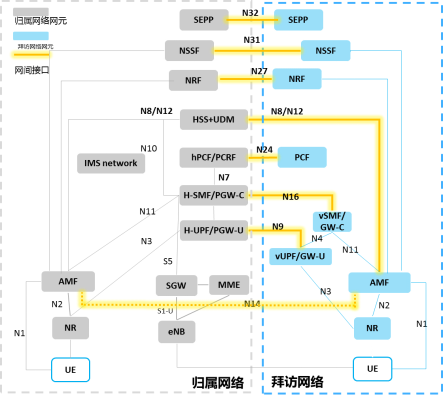

归属地hSEPP与漫游地vSEPP通过N32接口连接,N32接口分为N32-c接口和N32-f接口。N32-c为SEPP之间的控制面接口,主要完成SEPP之间的握手通信,包括能力协商和安全参数交换。N32-f作为SEPP之间的应用接口,主要完成跨PLMN的NF之间消息加密/解密和转发,包含IPX的加密信息转发和解密。AMF与归属地UDM通过N8接口连接,主要完成获取接入签约信息。AMF与归属地AUSF通过N12接口连接,主要进行接入鉴权。漫游地vSMF与归属地hSMF通过N16接口连接,主要进行会话消息传递。漫游地vPCF与归属地hPCF通过N24接口连接,主要获取用户策略。漫游地vNRF与归属地hNRF通过N27接口连接,主要进行跨PLMN的服务发现、订阅、通知等。归属地hNSSF与漫游地vNSSF通过N31接口连接,用于接收来自归属地的网络切片规则。归属地UPF与漫游地UPF通过N9接口互通,业务流量通过N9接口由归属地UPF进入DN。5G核心网异网漫游互通接口如图3所示,接口列表如表1所示。

图3 5G核心网异网漫游互通接口

表 1 5G核心网异网漫游互通接口列表

基于SEPP的安全机制

SEPP即安全边界防护代理,是5G漫游安全架构的重要组成部分,是运营商核心网控制面之间的边界网关。SEPP是一个非透明代理,实现跨运营商网络中网络功能服务消费者与网络功能服务提供者之间的安全通信,负责运营商之间控制平面接口上的消息过滤和策略管理,提供了网络运营商网间信令的端到端保护,防范外界获取运营商网间的敏感数据。基于SEPP的安全机制主要包括消息过滤、访问控制和拓扑隐藏。

消息过滤:在5G漫游过程中,运营商需要在其SEPP上对来访的协议消息进行过滤和控制。

访问控制:SEPP需要实现对通信对端运营商数据的校验,包括判断消息来源的真实性、所请求的信息是否只限于对端运营商用户和本网运营商用户等。

拓扑隐藏:漫游场景涉及跨PLMN之间的NF通信,在通信过程中,为避免对端PLMN基于FQDN信息,获取本端的拓扑信息,需要SEPP将所有发往其他PLMN消息中的本端NF的FQDN进行拓扑隐藏。

六大安全风险及安全防护策略

5G核心网异网漫游存在的安全问题主要包括漫游传输安全问题、跨网网元互访的安全问题、互联互通接口安全问题、信令面安全问题、用户面数据安全问题、容灾安全问题等。下面我们将对各种安全问题进行详细分析及阐述。

漫游传输安全问题

归属网络与拜访网络间建立漫游连接时,若缺乏有效的端到端防护,攻击者可借此实施中间人攻击,通过伪造、篡改、窃取连接信令,实现获取运营商网间的敏感数据、盗用漫游用户身份使用业务、更改用户的漫游状态、破坏漫游业务连续性等。

针对漫游传输安全风险,应部署有效的安全传输措施。拜访网络方的SEPP与归属网络方的SEPP间需要采用TLS传输层加密,SEPP间直接建立端到端TLS连接进行信令转发,保证传输过程的完整性和机密性。

网元互访安全问题

5G采用基于服务化的SBA架构。在服务化架构中,用网络功能NF代替了原来的网元NE,使得每个网络功能可以对外呈现通用的服务化接口,这一机制促使5G网络功能可以以非常灵活的方式在网络中进行部署和管理,但这一机制也带来了新的安全问题。如果网络中存在非法的NF向特定NF请求敏感数据,或者利用合法的网络功能实体去获取原本不应当获取的数据,均会出现信息的不当泄露,使得原有的安全机制无法对这种攻击方式进行有效防护。

针对跨网网元互访安全风险,建议部署必要的安全认证及网络隔离措施。

一是网内设备与网外设备之间连接时支持相互安全认证功能。

二是通过物理或逻辑隔离的方式,对5G异网漫游网络系统的管理、业务和存储3平面进行隔离。

三是信令面网络边界部署SEPP实现内外网隔离,并逻辑隔离不同的漫游伙伴。

四是部署网间互通防火墙,避免在不同安全域间跳转带来的安全风险。

互联互通接口安全问题

5G核心网异网漫游互联互通接口信令面主要为N32接口,用户面主要为N9接口。N32接口实现不同运营商间信令路由转发,若N32接口未采用有效的访问控制机制,将面临接口异常访问或权限滥用等风险,攻击者可调用该接口发送非漫游信令占用接口或者非法请求漫游签约信息。N9接口主要传输用户面数据,也需要必要的安全措施,避免被攻击者利用对网络进行流量攻击。

针对漫游互联互通接口安全风险,建议部署必要的访问控制措施。

一是漫游互联互通N32接口采用访问控制机制,通过异常调用限制和权限控制,避免接口异常访问或权限滥用等风险。

二是SEPP开启协议控制功能,选择允许/不允许哪些协议的报文进入5GC网络,以保证5GC网络的安全。

三是SEPP、UPF、BG开启ACL过滤功能,可拦截配置的网络地址和端口。

核心网安全问题

5G异网漫游时,归属网络方的用户在漫游服务区域内接入拜访网络方的5G网络,由拜访网络核心网为漫游用户提供5G服务。漫游用户在漫游共享5G区域内进行注册、移动、业务更新时,都涉及大量信令交互。若信令交互过程中缺乏有效的安全认证、频率控制等安全机制,攻击者通过伪造虚假漫游请求消息、漫游设备频繁上下线等方式,对拜访网络核心网开展DDoS攻击,将恶意消耗核心网网络资源,破坏漫游业务甚至影响拜访网络自身网络服务的正常运行。

针对核心网安全风险,建议对漫游注册、去注册、加密、认证等信令传输实施速率限制功能,避免产生信令风暴,造成合法信令交互延迟甚至无法交互,影响漫游服务正常运行。

信令安全问题

5G核心网异网漫游网间信令主要面临敏感信息泄露、信令欺诈等安全风险。运营商的部署通常是敏感的,不愿意暴露给其他人。由于网间信令中携带全局唯一域名FQDN信息、号段、IP地址等重要的网络信息,若未采用加密、混淆等方式进行信息转换、修改或替换,网络内部拓扑等敏感信息将可能暴露给对方运营商。因此,跨运营商的消息传输还需要考虑对拓扑等信息更加严密地隐藏。攻击者可利用安全漏洞,通过伪造虚假漫游信令攻击拜访网络,造成漫游服务异常中断。

针对5G核心网异网漫游网间信令安全风险,建议部署如下安全措施。

一是拜访网络与归属网络应部署安全边缘保护代理SEPP等信令保护机制,以提供异网漫游信令面数据互通安全保护验证。

二是信令面网络边界部署SEPP实现拓扑隐藏,避免全局唯一域名FQDN信息、号段、IP地址等重要的网络信息暴露。

三是对漫游握手等重要过程提供信令验证机制,可丢弃格式错误或信息不匹配的信令消息。

四是提供信令反欺诈机制,基于SEPP局向归属的PLMN,与业务信令中携带的FQDN、PLMN ID等联合检查是否一致。

用户面数据的安全问题

在5G核心网异网漫游中,N9接口传输的用户面数据基本为GTP-U数据。由于GTP本身存在安全漏洞问题,而GTP安全问题会随着5G网间流量的增长而增加,因此需要增加额外的安全措施,以保障在N9接口上传输的用户面消息的安全,保护其网络免受无效的PLMN间N9流量的影响。

对于5G核心网异网漫游用户面数据的安全问题,建议在网络边界部署支持用户面安全网关功能的UPF,保护PLMN间用户面消息,在漫游地网络的UPF与归属地网络的UPF之间的N9接口实施GTP-U安全。用户面安全网关功能具体安全措施包括:用户面安全网关必须仅转发属于有效PDU会话的F-TEID的GTP-U数据包,并丢弃其他数据包;用户面安全网关必须丢弃错误的GTP-U消息。

责任编辑:张华

评论表单加载中...

评论表单加载中...