| 摘要:2012年,网络罪犯们想出了如何滥用DNS来进行大规模DDoS反射攻击,我们可以将其理解为利用非常少的输入创造大量流量。2013年,他们转而利用网络时间协议和简单网络管理协议,其次不久则使用了简单服务发现协议。 |

又一种DDoS攻击,服务器管理员需要做更多工作。

2012年,网络罪犯们想出了如何滥用DNS来进行大规模DDoS反射攻击,我们可以将其理解为利用非常少的输入创造大量流量。2013年,他们转而利用网络时间协议(Network Time Protocol,NTP)和简单网络管理协议(Simple Network Management Protocol,SNMP),其次不久则使用了简单服务发现协议(Simple Service Discovery Protocol,SSDP)。

发现规律了没?DDoS攻击涌入那些配置失当的服务器,情景十分壮观,也让人担忧。管理员赶忙修复漏洞,但网络犯罪分子每次都会从某个新的协议或服务上发现可趁之机,让过程重演。

DDoS攻击防御公司现在会定期警告所有使用普遍、但很少被管理员考虑到的协议。如今又出现了另一个不起眼的服务,Portmapper,它现在也加入了被滥用的列表中。

发生了什么?美国主力通讯运营商Level 3注意到某种新型的DDoS攻击,它会滥用Portmapper(也即RPCbind)服务。这种攻击已经存在了一段时间,但其数量最近则有戏剧性的增加。

数量高峰出现的时间:6月下旬到8月中旬。

RCS(远程控制系统,Remote Control System) Portmapper是什么?基本可以将其理解为经典的Unix目录服务,可以让如PC等平台上运行的程序对其它位置的计算机发起远程过程调用(Remote Procedure Call,RPC)。它已经存在好几年了。

攻击者做什么?他们伪造指向DDoS目标的地址,将UDP包发送给公共Portmapper服务。Portmapper会帮助攻击者返回一个大得多的响应。如果有足够多的查询服务器,其管理人员也没有意识到,那么这次攻击就将被放大,压倒攻击目标。

滥用有多么容易?Portmapper应当是内部局域网使用的服务,不应该从外部访问到。显然很多服务器都遗留了这一漏洞。

是不是很严重?允许外部方接触到Portmapper不是好事,可能会让服务器在不经意间被用于DDoS攻击第三方。

检测到了多少攻击流量?和其它被滥用协议进行比较,很少。但Level 3公司希望人们在局势恶化前注意到它。如果不提醒,这类威胁通常会被忽略。

有补丁吗?并不存在特定的软件漏洞:Portmapper服务只是完成了其原本的设计功能。解决方案是禁止该服务,或者阻止对该服务的外部访问。

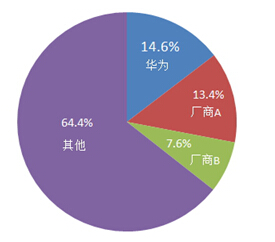

其它被滥用的协议:DNS、NTP、Chargen、Netbios、SNMP、SSDP。

Levels3的话:“为了避免你的组织在未来成为DDoS攻击的帮凶,我们建议在开放互联网上禁用Portmapper和NFS、NIS以及所有其它RPC服务,这是最优方案。在必须保证开启服务的情况下,应该对所有能接触到服务的IP地址开启防火墙,随后切换到TCP-only。”

责任编辑:DJ编辑

评论表单加载中...

评论表单加载中...